セキュアソケットレイヤー(SSL) Web ブラウザとサーバーの間で転送されるデータにセキュリティを提供します。 SSL は Web サーバーとブラウザ間のリンクを暗号化し、それらの間でやり取りされるすべてのデータがプライベートに保たれ、攻撃から保護されるようにします。

セキュアソケットレイヤープロトコル:

- SSLレコードプロトコル

- ハンドシェイクプロトコル

- 暗号仕様変更プロトコル

- アラートプロトコル

SSLプロトコルスタック:

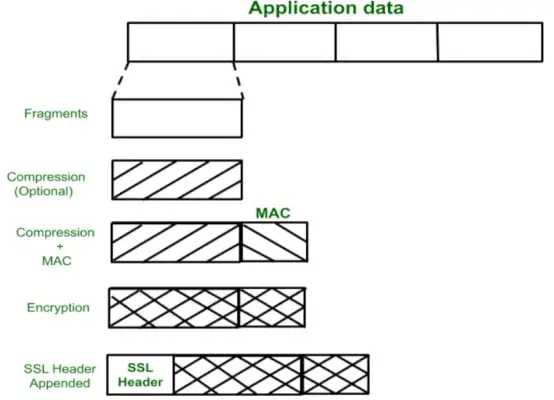

SSL レコード プロトコル:

SSL レコードは、SSL 接続に対して 2 つのサービスを提供します。

- 機密保持

- メッセージの整合性

SSL レコード プロトコルでは、アプリケーション データはフラグメントに分割されます。フラグメントは圧縮され、SHA (セキュア ハッシュ プロトコル) や MD5 (メッセージ ダイジェスト) などのアルゴリズムによって生成された暗号化された MAC (メッセージ認証コード) が追加されます。その後、データの暗号化が行われ、最後に SSL ヘッダーがデータに追加されます。

二分探索木]

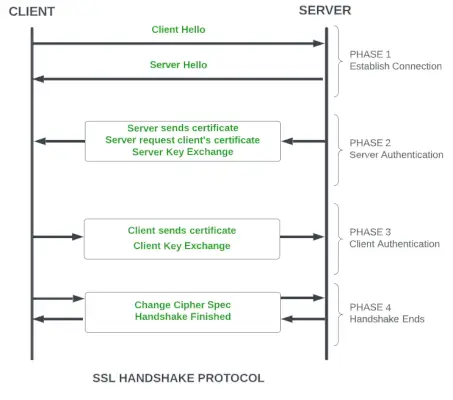

ハンドシェイクプロトコル:

セッションの確立にはハンドシェイク プロトコルが使用されます。このプロトコルを使用すると、クライアントとサーバーは一連のメッセージを相互に送信することで相互に認証できます。ハンドシェイク プロトコルは 4 つのフェーズを使用してサイクルを完了します。

- フェーズ 1: フェーズ 1 では、クライアントとサーバーの両方が相互に hello パケットを送信します。この IP セッションでは、セキュリティの目的で暗号スイートとプロトコルのバージョンが交換されます。

- フェーズ2: サーバーは証明書とサーバー鍵交換を送信します。サーバーは、Server-hello-end パケットを送信してフェーズ 2 を終了します。

- フェーズ 3: このフェーズでは、クライアントは証明書とクライアント交換キーを送信することでサーバーに応答します。

- フェーズ 4: フェーズ 4 では、暗号スイートの変更が発生し、この後ハンドシェイク プロトコルが終了します。

SSL ハンドシェイク プロトコルのフェーズの図解表現

暗号変更プロトコル:

このプロトコルは SSL レコード プロトコルを使用します。ハンドシェイク プロトコルが完了しない限り、SSL レコード出力は保留状態になります。ハンドシェイク プロトコルの後、保留状態は現在の状態に変換されます。

Change-cipher プロトコルは、長さが 1 バイトで値を 1 つだけ持つことができる単一のメッセージで構成されます。このプロトコルの目的は、保留状態を現在の状態にコピーすることです。

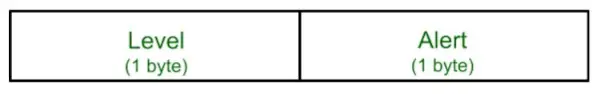

アラートプロトコル:

このプロトコルは、SSL 関連のアラートをピア エンティティに伝達するために使用されます。このプロトコルの各メッセージには 2 バイトが含まれます。

レベルはさらに 2 つの部分に分類されます。

警告 (レベル = 1):

このアラートは、送信者と受信者の間の接続には影響しません。そのうちのいくつかは次のとおりです。

不正な証明書: 受信した証明書が破損している場合。

証明書がありません: 適切な証明書が利用できない場合。

証明書の有効期限が切れました: 証明書の有効期限が切れた場合。

不明な証明書: 証明書の処理中にその他の不特定の問題が発生し、証明書が受け入れられなくなった場合。

閉じる通知 : 送信者が接続内でメッセージを送信しなくなることを通知します。

サポートされていない証明書: 受信した証明書の種類はサポートされていません。

証明書が取り消されました: 受信した証明書は失効リストにあります。

致命的なエラー (レベル = 2):

このアラートは、送信者と受信者の間の接続を切断します。接続は停止され、再開することはできませんが、再開することはできます。そのうちのいくつかは次のとおりです。

ハンドシェイクの失敗: 送信者が、利用可能なオプションを考慮して許容可能なセキュリティ パラメータのセットをネゴシエートできない場合。

減圧失敗 :解凍機能に不正な入力があった場合。

不正なパラメータ: フィールドが範囲外であるか、他のフィールドと矛盾している場合。

不正なレコード MAC: 不正なMACを受信した場合。

予期しないメッセージ: 不適切なメッセージを受信した場合。

Java 演算子

アラート プロトコルの 2 番目のバイトはエラーを説明します。

Secure Socket Layer の主な特徴:

- このアプローチの利点は、サービスを特定のアプリケーションの特定のニーズに合わせて調整できることです。

- Secure Socket Layer は Netscape によって考案されました。

- SSL は、TCP を利用して信頼性の高いエンドツーエンドの安全なサービスを提供するように設計されています。

- これは 2 層のプロトコルです。

Versions of SSL:>

SSL 1 – 安全性が非常に高いため、リリースされません。

SSL 2 – 1995 年にリリース。

SSL 3 – 1996 年にリリース。

TLS 1.0 – 1999 年にリリース。

TLS 1.1 – 2006 年にリリース。

TLS 1.2 – 2008 年にリリース。

TLS 1.3 – 2018 年にリリース。

SSL (Secure Sockets Layer) 証明書は、Web サイトまたはオンライン サービスの身元を保護し検証するために使用されるデジタル証明書です。証明書は、認証局 (CA) と呼ばれる信頼できる第三者によって発行されます。CA は、証明書を発行する前に Web サイトまたはサービスの ID を検証します。

SSL 証明書には、オンライン トランザクションを保護するための信頼できるソリューションとなるいくつかの重要な特徴があります。

- 暗号化 : SSL 証明書は暗号化アルゴリズムを使用して、Web サイトまたはサービスとそのユーザー間の通信を保護します。これにより、ログイン資格情報やクレジット カード情報などの機密情報が、権限のない第三者による傍受や読み取りから確実に保護されます。

- 認証 : SSL 証明書は Web サイトまたはサービスの ID を検証し、ユーザーが偽者ではなく意図された相手と通信していることを保証します。これにより、ユーザーは自分の情報が信頼できるエンティティに送信されることが保証されます。

- 誠実さ : SSL 証明書は、メッセージ認証コード (MAC) を使用して、送信中のデータの改ざんを検出します。これにより、送信されるデータはいかなる方法でも変更されず、その整合性が維持されます。

- 否認防止 : SSL 証明書はデータの否認防止を提供します。つまり、データの受信者はデータの受信を拒否できません。これは、電子商取引など、情報の信頼性を確立する必要がある状況で重要です。

- 公開鍵暗号化: SSL 証明書は、クライアントとサーバー間の安全なキー交換に公開キー暗号化を使用します。これにより、クライアントとサーバーが暗号化キーを安全に交換できるようになり、暗号化された情報は意図した受信者のみが復号化できるようになります。

- セッション管理 : SSL 証明書により安全なセッションの管理が可能になり、中断後の安全なセッションの再開が可能になります。これにより、ユーザーが Web サイトまたはサービスにアクセスするたびに新しい安全な接続を確立するオーバーヘッドが軽減されます。

- 信頼できる CA によって発行された証明書 : SSL 証明書は信頼できる CA によって発行され、証明書を発行する前に Web サイトまたはサービスの ID を検証する責任があります。これにより、通信している Web サイトまたはサービスが本物で信頼できるものであるという高レベルの信頼と保証がユーザーに提供されます。

これらの主要な特性に加えて、SSL 証明書にはさまざまな種類もあります。 検証レベル 、ドメイン検証 (DV)、組織検証 (OV)、および拡張検証 (EV) が含まれます。検証レベルによって、証明書を発行する前に CA によって検証される情報の量が決まります。EV 証明書は、ユーザーに最高レベルの保証と信頼を提供します。各検証レベル タイプの SSL 証明書の詳細については、次を参照してください。 名前安い 。

全体として、SSL 証明書はオンライン セキュリティの重要なコンポーネントであり、暗号化、認証、完全性、否認防止、およびインターネット上での機密情報の安全かつ信頼性の高い送信を保証するその他の重要な機能を提供します。

を参照してください。 Secure Socket Layer (SSL) と Transport Layer Security (TLS) の違い